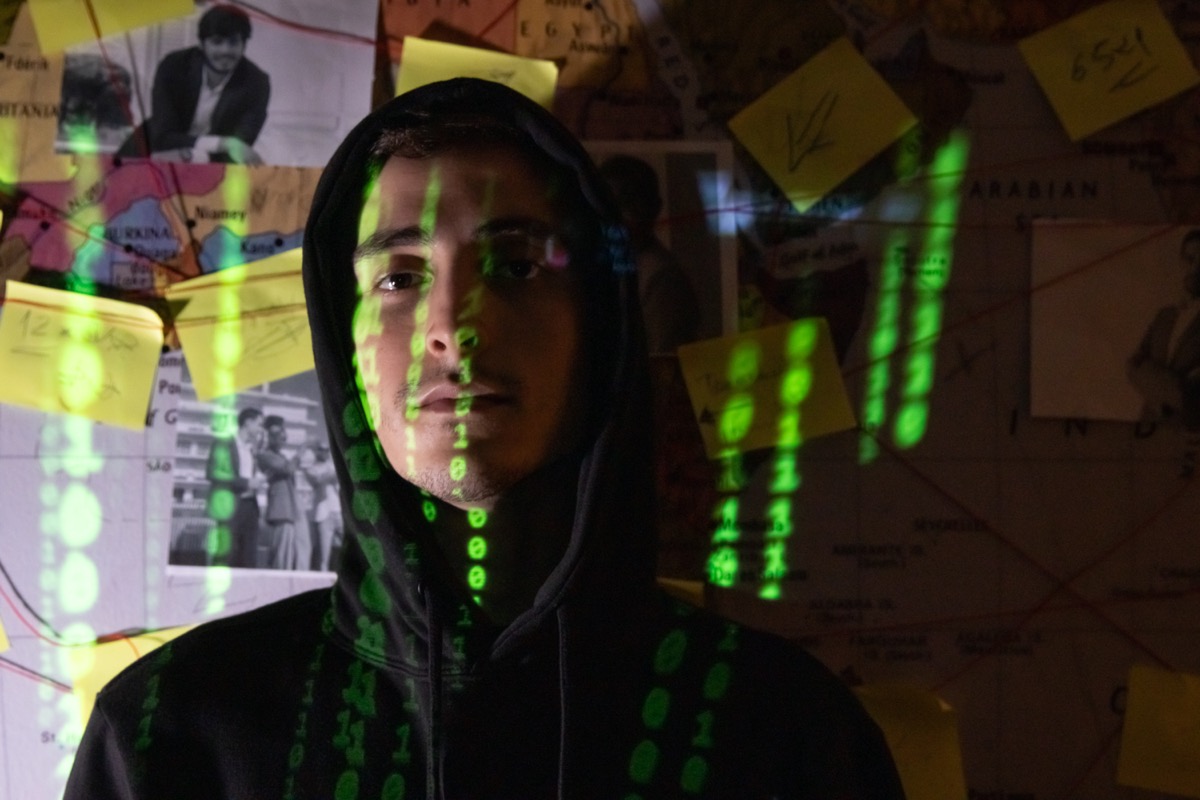

Pentest pour les tests d’intrusion : Identifiez et corrigez les failles de sécurité avant qu’elles ne soient exploitées. Découvrez comment protéger votre entreprise avec un audit de cybersécurité efficace.

Dans un monde où les cyberattaques se multiplient, le pentest pour les tests d’intrusion est devenu un outil indispensable pour assurer la sécurité des systèmes informatiques. Loin d’être un simple audit, il permet d’identifier et de corriger les vulnérabilités avant qu’elles ne soient exploitées par des pirates informatiques. Découvrez comment cette pratique peut renforcer votre cybersécurité et protéger vos données sensibles.

Qu’est-ce qu’un pentest et pourquoi est-il essentiel ?

Le pentest pour les tests d’intrusion est une simulation d’attaque informatique réalisée dans un cadre légal et sécurisé. L’objectif est d’identifier les failles de sécurité et d’évaluer la capacité d’un système à résister aux menaces externes et internes. Cette approche proactive permet de :

- Détecter les vulnérabilités exploitables.

- Évaluer l’impact potentiel d’une attaque sur les données sensibles.

- Améliorer les défenses et renforcer la cybersécurité.

- Assurer la conformité aux réglementations en vigueur.

Contrairement aux audits classiques, le pentest adopte la perspective d’un attaquant potentiel, ce qui en fait une méthode efficace et réaliste.

Les étapes clés d’un test d’intrusion réussi

Un pentest pour les tests d’intrusion suit un processus structuré permettant d’analyser les failles et d’y remédier. Voici les étapes incontournables :

1. Reconnaissance et planification

Avant toute intrusion, une analyse approfondie du système cible est réalisée. Cette phase inclut :

- L’identification des adresses IP et des ports ouverts.

- L’examen des services en cours d’exécution.

- La collecte d’informations sur l’architecture et les technologies utilisées.

2. Exploitation des vulnérabilités

Les pentesters utilisent différentes techniques pour tenter de pénétrer le système, notamment :

- Les attaques par phishing.

- Les injections SQL.

- L’exploitation des failles de configuration.

- L’utilisation de malwares et d’exploits ciblés.

L’objectif est d’évaluer la gravité des vulnérabilités et leur potentiel d’exploitation par un attaquant réel.

3. Post-exploitation et évaluation des impacts

Une fois une brèche ouverte, les experts analysent l’étendue des dégâts potentiels. Cette étape permet de mesurer l’accès aux données sensibles et de simuler les actions d’un hacker après une intrusion réussie.

4. Rapport et recommandations

Un rapport détaillé est remis à l’entreprise, contenant :

- Les vulnérabilités découvertes et leur niveau de gravité.

- Les risques encourus en cas d’attaque.

- Les mesures correctives à mettre en place pour renforcer la sécurité.

Les différents types de pentests

Il existe plusieurs approches en pentest pour les tests d’intrusion, selon les objectifs et le niveau d’information fourni aux testeurs :

| Type de pentest | Description | Objectif |

|---|---|---|

| Boîte noire | Aucune information sur le système cible | Simule une attaque externe réelle |

| Boîte grise | Accès partiel aux données et identifiants | Simule un attaquant ayant des accès limités |

| Boîte blanche | Accès complet aux systèmes et documents | Audit approfondi et analyse exhaustive |

Pourquoi réaliser des tests d’intrusion régulièrement ?

La cybersécurité est un processus continu. Réaliser des pentests pour les tests d’intrusion de manière périodique offre de nombreux avantages :

- Identification proactive des failles : Corriger les vulnérabilités avant qu’elles ne soient exploitées.

- Conformité aux normes de sécurité : Respect des réglementations (RGPD, ISO 27001, PCI-DSS).

- Renforcement de la confiance des clients : Sécurisation des données sensibles.

- Protection contre les attaques en constante évolution : Les cybermenaces évoluent, un pentest permet d’adapter la sécurité en conséquence.

Faire appel à des experts en pentest

Pour garantir l’efficacité d’un pentest pour les tests d’intrusion, il est recommandé de faire appel à des experts en cybersécurité. Ces professionnels disposent des compétences et des outils nécessaires pour mener des tests rigoureux et proposer des solutions adaptées.

Investir dans la sécurité informatique via des tests d’intrusion réguliers est une stratégie essentielle pour anticiper les cyberattaques et protéger l’intégrité des données de votre entreprise. Ne laissez pas votre sécurité au hasard : adoptez dès maintenant une démarche proactive avec le pentest.